المنتجات

انقر للدردشة عبر الإنترنت

مشروع

انقر لترك رسالة عبر الإنترنت

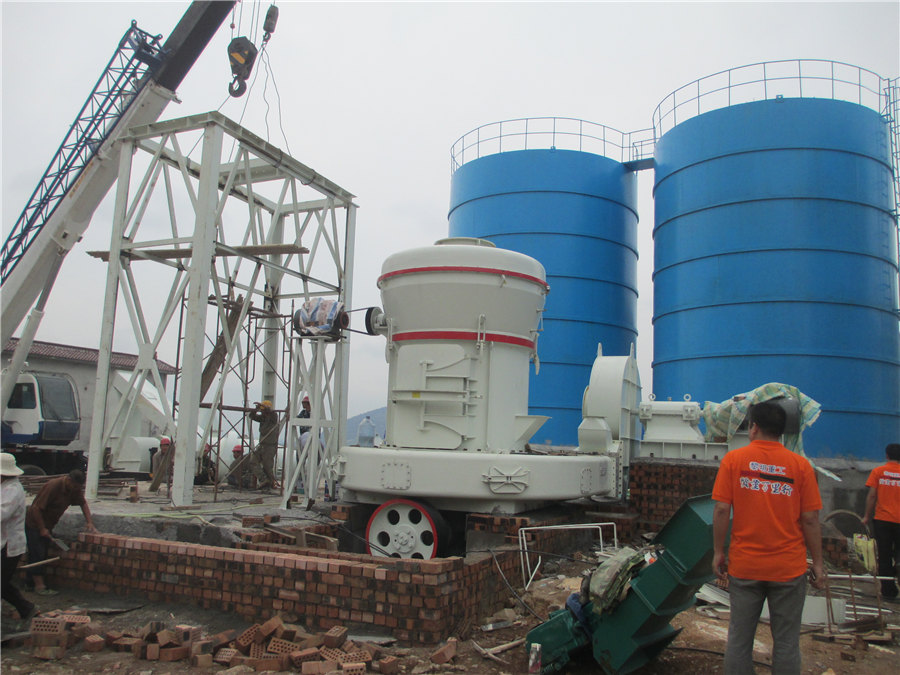

مشروع طحن الحجر الجيري بقدرة 20 طنًا في الساعة في أكتاو، كازاخستان

القدرة: 10-20 طن/ساعة

دقة المنتج النهائي: 50 ميكرون؛ 70 ميكرون؛ 100 ميكرون؛ 150 ميكرون

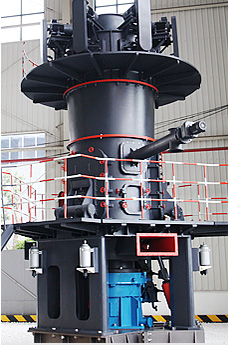

المعدات: مجموعتان من مطحنة الطحن MTW145G النسخة الأوروبية

متطلبات اختراق Diabase

.jpg)

Diabase Blockchain WHITE PAPER

Abstract: This technical whitepaper provides an analysis of the Diabase Blockchain, a decentralized cryptocurrency platform designed to facilitate secure, fast, and private هل يمكن اختراق الحوسبة السحابية؟ نعم، في نظرية الأمان السيبراني، لا يوجد نظام أمان مطلق وقوي بنسبة 100% وبالتالي يمكن أن يتعرض نظام الحوسبة السحابية للاختراقأمن الحوسبة السحابية: الأهداف والمجالات 20 小时之前 متطلبات الامتثال: بعض القطاعات مثل القطاع المالي، والرعاية الصحية، والقطاعات الحكومية تفرض تنظيمات خاصة تتطلب إجراء اختبار اختراق دوري؛ من المهم الالتزام بالمتطلبات التي تحددها المعايير المعنية مثل: معيار أمان ما هو المعدل المثالي لإجراء اختبار الاختراق؟ MBG2 天之前 إعداد التقارير تقرير تكلفة خرق البيانات لعام 2024 وصلت تكاليف اختراق أمن البيانات إلى مستوى مرتفع جديد احصل على معارف حول كيفية تقليل هذه التكاليف من تجارب خاضتها 604 منظمة و3556 من قادة الأمن الإلكتروني والأعمالIBM Guardium Data Compliance

ما المقصود باختراق أمن البيانات؟ IBM

5 天之前 إن اختراق أمن البيانات هو أي حادث أمني تصل فيه أطراف غير مصرح لها إلى معلومات حساسة أو سرية، بما في ذلك البيانات الشخصية (أرقام الضمان الاجتماعي، أرقام الحسابات المصرفية، وبيانات الرعاية الصحية) وبيانات الشركات (سجلات العملاء، والملكية الفكرية، والمعلومات 20 小时之前 وصلت تكاليف اختراق أمن البيانات إلى مستوى مرتفع جديد هل يمكن لأداة Guardium DSPM تلبية متطلبات الامتثال التنظيمي؟ رُغم أن أداة DSPM التي يوفرها Guardium لا تركز على تفويضات محددة مثل GDPR و HIPAA و موارد IBM Guardium DSPM2 天之前 يجب الاستفادة من أفضل ممارسات أمان البيانات محليًا وفي السحابة للتخفيف من مخاطر اختراق البيانات والمساعدة على تحقيق الامتثال التنظيمي يمكن أن تختلف التوصيات المحددة، ولكن عادة ما تدعو إلى وضع استراتيجية أمان للبيانات ذات طبقات مصممة لتطبيق نهج الدفاع المتعمق ما هو أمان البيانات؟ Oracle الشرق الأوسطإليك أهم 10 أخطاء يرتكبها المستخدمون وكيفية تجنبها لحماية نفسك وشبكتك وفقًا لما ذكرته Inc، يقع المستخدمون غالبًا في فخ المواقع "الغريبة" من خلال الشائعات الافتراضية أو عند تنزيل الموسيقى أو الحصول على صور مجانيةالاختراق والثغرات الأمنية في النظام

.jpg)

الأمن السيبراني: استراتيجيات حماية البيانات

5 天之前 يستخدم الهاكرز مجموعة متنوعة من الأساليب لاختراق الأنظمة إليك بعض أبرز هذه الطرق: 1 الهندسة الاجتماعية: تعتمد هذه الطريقة على خداع الأفراد للكشف عن معلومات حساسة، مثل كلمات المرور أو البيانات الشخصية، من خلال رسائل البريد الإلكتروني الاحتيالية أو 1عدد الضربات أعلى من متطلبات اختراق البايل: يجب أن يتنبأ تحليل التربة بدقة بعدد الضربات المطلوبة لدفع البايل إلى العمق المخطط له، وإذا كان عدد الضربات أعلى بكثير من المتوقع، فهذا يشير e3arabi إي عربي – طرق دق قواعد البايلات الخرسانية 6 1 متطلبات الحصول على شهادة (GSEC): لا توجد متطلبات محددة لإجراء امتحان شهادة "GSEC" جهز نفسك للنجاح من خلال اكتساب خبرة في مجال "أنظمة المعلومات" أو خبرة في شبكات الكمبيوتر أولاً 6 2أفضل 10 شهادات في أمن المعلومات والأمن السيبراني2018年9月18日 PDF عرف مفهوم الأمن منذ نهاية الحرب الباردة تحوُّلات عميقة من حيث توسيع أبعاده واعتماد وحدات مرجعية غير (PDF) الاتجاهات الجديدة في الدراسات الأمنية

.jpg)

تعلم الهكر Hacking من البداية للإحتراف – دليل شامل

تعلم ما ينفعك، في أن تكون مختلفا في هذا العالم، فالعلم لا يزنه شيئ، و العلم الان يجب أن يكون محدث باستمرار حتى تتماشى معلوماتك مع متطلبات العالم ما يفيدك ايضًا :Il termine diabase indica una roccia magmatica filoniana (o ipoabissale o subvulcanica) di composizione gabbrica, ma a grana più fine dei normali gabbri, che solitamente presenta una particolare tessitura detta ofiticaI minerali costituenti sono quelli dei gabbri, vale a dire plagioclasi, pirosseni ed eventualmente piccole quantità di quarzoAlcuni diabasi possono essere effusiviDiabase Wikiwand٢ إختراق الشبكات السلكية و اللاسلكية هذا المجال يعتمد إعتماد كلي على تخصص الشبكات و يجب على من يريد دخول هذا المجال أن يكون ذو معرفة قوية بالشبكات و أجهزة الـ Firewalls و الـ IDS أو الـ IPS و كيفية التملص منها و الهروب و إختراق كيفية دراسة تخصص الإختراق الأخلاقي2022年9月15日 Translations in context of "متطلبات اختراق" in ArabicEnglish from Reverso Context: ليس هذا فقط، فهو يعرف الآن متطلبات اختراق العوالم أعلاه Translation Context Grammar Check Synonyms Conjugationمتطلبات اختراق Translation into English Reverso Context

(Network security) مقدمة في أمن الشبكات PPT SlideShare

2017年9月30日 (Network security) مقدمة في أمن الشبكات Download as a PDF or view online for free 4 1 بالدخول التحكم أنظمة : التي الحواسيب إلى الدخول أو المعلومات به يوجد الذي للمبنى بالدخول تتحكم التي فيديو شرح 2 تحميل وتشغيل متطلبات الكورس اونلاين مجانا الرئيسية الدورات الدبلومات فحص الشهادة دخول حساب جديد 45 44 طريقتي في عمل اختبار اختراق لويب أبلكيشن (part 2) 46 45 Google bug bounty hunting (Part1 2 تحميل وتشغيل متطلبات الكورسيجب أن يخضع مزود خدمة السحابة لاختبار اختراق في موعد لا يقل عن ستة أشهر قبل تاريخ الترخيص ومرة كل 12 شهرًا أثناء مرحلة المراقبة المستمرة ما هي متطلبات اختبار الاختراق FedRAMP؟متطلبات FedRAMP واختبار الاختراق في عام 2023 Lazarus 2023年12月20日 الترجمات في سياق متطلبات اختراق في العربيةالإنجليزية من Reverso Context: ليس هذا فقط، فهو يعرف الآن متطلبات اختراق العوالم أعلاه سجل تسجيل الدخول تسجيل الدخول باستخدام Facebook تسجيل الدخول باستخدام Google تسجيل الدخول باستخدام متطلبات اختراق الترجمة إلى الإنجليزية Reverso Context

ما هو ميتاسبلويت (Metasploit)

إذا كنت ستستخدمها في إختبار إختراق شيء ما فيمكن تلخيص عملها كالتالي: show options لعرض خيارات الثغرة و متطلبات الإستغلال SET لتعيين قيمة من متطلبات الثغرة مثلاً لتضع رقم البورت و إسم الهوستيجب أن يخضع مزود خدمة السحابة لاختبار اختراق في موعد لا يقل عن ستة أشهر قبل تاريخ الترخيص ومرة كل 12 شهرًا أثناء مرحلة المراقبة المستمرة ما هي متطلبات اختبار الاختراق FedRAMP؟متطلبات FedRAMP واختبار الاختراق في عام 2023 Lazarus 2012年12月1日 PDF لقد أًضحت الشبكات الإلكترونية من الضروريات الحاصلة في عصرنا الحديث، بحيث أصبح لا غنى عنها في المؤسسات (PDF) أمن شبكات المعلومات الإلكترونية : المخاطر 辉绿岩(diabase)是基性浅成侵入岩岩石。有人把具辉绿结构的基性熔岩或次火山岩也称为辉绿岩。主要矿物成分为辉石和基性斜长石,还可有少量橄榄石、黑云母、石英、磷灰石、磁铁矿、钛铁矿等。基性斜长石显著地较辉石自形,常构成辉绿结构。灰黑色。根据次要矿物的不同,进一步 辉绿岩 百度百科

اداة اختبار اختراق الشبكات wifite Cyber 1101

2023年9月21日 وفيما يلي خطوات اختراق شبكة WiFi باستخدام أداة wifite: الخطوة 1: تثبيت أداة wifite وإعدادها تحتاج هذه الخطوة إلى نظام Linux وأوامر تثبيت wifite اللازمة الخطوة 2: الفحص المبدئي للشبكات اللاسلكيةمتطلبات الامتثال: تتطلب العديد من الصناعات إجراء اختبارات اختراق منتظمة للامتثال للوائح والمعايير مثل PCIDSS، HIPAA، و ISO 27001 اختبار اختراق تطبيقات الويب يركز على تحديد الثغرات الأمنية ما هو اختبار الاختراق(Penetration Testing): الأهمية Diabase: A hand specimen of diabase approximately ten centimeters across The bottom saltandpepper colored portion is a polished surface displaying the plagioclase (white) and pyroxene (black) minerals that make up this specimen of an intrusive igneous rock The top part nicely displays a light gray weathering rind that is typical of diabaseDiabase: A darkcolored, finegrained intrusive igneous rockشرح إختراق شبكات الWIFI How To Hack Wifi طريقة جديدة لإختراق الويفي بسكربت : HT WPS Breaker أس إستفسار بخصوص الشرح فقط راسل الصفحة :) متطلبات الطريقة:How To Hack Wifi شرح إختراق شبكات الWIFI How To Hack

.jpg)

(PDF) حماية الشبكات الرئيسة من الاختراق والبرامج

2011年1月12日 وتوفير عدد كاف من موظفي أمن المعلومات، يحملون مؤهلات علمية تتناسب مع متطلبات أعمال الحماية وتوفير مسميات 2024年9月11日 التصنيفات إسأل أجب القائمةما هي متطلبات تمرير اختبار الاختراق إجابة2023年10月29日 متطلبات نظام كالي لينكس لا يتطلب تثبيت Kali Linux الكثير من حيث مواصفات النظام هي أداة اختراق كلمات المرور مع واجهة سطر أوامر بسيطة يستخدمه متخصصو الأمن السيبراني لتدقيق أمان كلمة توزيعة كالي لينكس Kali Linux للامن السبراني os73يسمح هذا السلوك الذي يطلق عليه اسم "تسلسل ديزي" باختراق كل حساباتك بمجرد اختراق حساب واحد فقط احرص على أن يكون لديك كلمات مرور مختلفة لحساباتك المتعددة، واختر كلمات مرور جديدة كل فترة ستة أشهر تقريبًاالاختراق والثغرات الأمنية في النظام

دليلك فى البرمجة وأمن واختبار اختراق تطبيقات

2015年4月13日 39K حاولت بقدر الإمكان في هذا المقال أن أجيب فيه على كل الأسئلة التي طرحت عليّ فى الفترة السابقة عن البرمجة وأمن واختبار اختراق تطبيقات الويب وعن معظم الأسئلة اللى ستجول فى خاطرك كي تبدأ فى مجالين متلازمين ببعض من Contribute to diabasecoin/diabase development by creating an account on GitHub Skip to content Navigation Menu Toggle navigation Sign in Product Actions Automate any workflow Packages Host and manage packages Security Find and fix vulnerabilities Codespaces Instant dev environments Releases diabasecoin/diabase2021年10月25日 في مقابل المزايا التي يمنحها النظام الجديد، فإنه يأتي مع متطلبات تشغيل مرتفعة إلى حدٍّ ما، ولكن لحُسن الحظ هناك طرق للتغلُّب على هذه العقبات يُعَدُّ "ويندوز 11" هو نظام التشغيل الأحدث من مايكروسوفت، وقد أُعلِن عنه حتى وإن لم تمتلك المواصفات إليك الدليل الشامل 1عدد الضربات أعلى من متطلبات اختراق البايل: يجب أن يتنبأ تحليل التربة بدقة بعدد الضربات المطلوبة لدفع البايل إلى العمق المخطط له، وإذا كان عدد الضربات أعلى بكثير من المتوقع، فهذا يشير e3arabi إي عربي – طرق دق قواعد البايلات الخرسانية

.jpg)

أفضل 10 شهادات في أمن المعلومات والأمن السيبراني

6 1 متطلبات الحصول على شهادة (GSEC): لا توجد متطلبات محددة لإجراء امتحان شهادة "GSEC" جهز نفسك للنجاح من خلال اكتساب خبرة في مجال "أنظمة المعلومات" أو خبرة في شبكات الكمبيوتر أولاً 6 22018年9月18日 PDF عرف مفهوم الأمن منذ نهاية الحرب الباردة تحوُّلات عميقة من حيث توسيع أبعاده واعتماد وحدات مرجعية غير (PDF) الاتجاهات الجديدة في الدراسات الأمنية تعلم ما ينفعك، في أن تكون مختلفا في هذا العالم، فالعلم لا يزنه شيئ، و العلم الان يجب أن يكون محدث باستمرار حتى تتماشى معلوماتك مع متطلبات العالم ما يفيدك ايضًا :تعلم الهكر Hacking من البداية للإحتراف – دليل شاملIl termine diabase indica una roccia magmatica filoniana (o ipoabissale o subvulcanica) di composizione gabbrica, ma a grana più fine dei normali gabbri, che solitamente presenta una particolare tessitura detta ofiticaI minerali costituenti sono quelli dei gabbri, vale a dire plagioclasi, pirosseni ed eventualmente piccole quantità di quarzoAlcuni diabasi possono essere effusiviDiabase Wikiwand

كيفية دراسة تخصص الإختراق الأخلاقي

٢ إختراق الشبكات السلكية و اللاسلكية هذا المجال يعتمد إعتماد كلي على تخصص الشبكات و يجب على من يريد دخول هذا المجال أن يكون ذو معرفة قوية بالشبكات و أجهزة الـ Firewalls و الـ IDS أو الـ IPS و كيفية التملص منها و الهروب و إختراق 2022年9月15日 Translations in context of "متطلبات اختراق" in ArabicEnglish from Reverso Context: ليس هذا فقط، فهو يعرف الآن متطلبات اختراق العوالم أعلاه Translation Context Grammar Check Synonyms Conjugationمتطلبات اختراق Translation into English Reverso Context2017年9月30日 (Network security) مقدمة في أمن الشبكات Download as a PDF or view online for free 4 1 بالدخول التحكم أنظمة : التي الحواسيب إلى الدخول أو المعلومات به يوجد الذي للمبنى بالدخول تتحكم التي (Network security) مقدمة في أمن الشبكات PPT SlideShare